Aktuelle Entwicklungen im Datenschutz

Meike Kamp (Berliner Beauftragte für Datenschutz und Informationsfreiheit)

Europäischer Datenschutzausschuss

Der Europäische Datenschutzausschuss harmonisiert die Bußgeldleitlinien im Geltungsbreich der DS-GVO. Grundlagen für die Bemessung von Bußgeldern sind Art eines Verstoßes, Schwere, Umsatz der verantwortlichen Stelle gemäß Art. 83 ABS. 4-6. In die Bußgeldbemessung fließen außerdem ein die Wirksamkeit des Bußgeldes sowie seine abschreckende Wirkung.

Die Leitlinien zu den Rechten Betroffener konkretisieren Art. 15 DS-GVO. Besonders das Auskunftsrecht wurde präzisiert. Welchen Umfang hat das Auskunftsrecht und welche Modalitäten müssen beachtet werden? Dazu gibt es eine wesentliche Abgrenzung offenkundig unbegründeter und exzessiver Anträge.

Souveräne Clouds stellen ein immer wiederkehrendes Thema dar. Hier werden Mindestkriterien für digitale Souveränität der Anbieter und der Anwender beschrieben: selbstständig, selbstbestimmt, sicher.

Deutsche Datenschutzkonferenz

Mich nerven auch immer wieder Pur-Modelle auf Websites (Zugang zu Inhalten entweder als kostenpflichtiges Abo oder durch Einwilligung in eine Verarbeitung pbD für werbliche Zwecke). Hierfür gilt: Das Angebot eines trackingfreien Modells (auch kostenpflichtig) ist ausreichend.

Die Position der Datenschutzkonferenz zu Microsoft Online Dienste (Office 365) ist eindeutig:

MS praktiziert eine Verarbeitung personenbezogener Daten (pbD) zu eigenen und nicht legitimen Zwecken. Es erfolgt keine korrekte Löschung pbD. Es bestehen keine angemessenen Maßnahmen zum Schutz vor Übermittlung in Drittländer. Die TOMs sind nicht angemessen.

Fazit: Microsoft kann nicht nachweisen, dass datenschutzkonform gearbeitet wird.

Unabhängig von dieser Bewertung durch die Datenschutzkonferenz findet man häufig, besonders medial geführt, folgende Argumentationen: MS365 wird ja überall genutzt, also muss man großzügig sein. Andere nutzen es doch auch.

Zuletzt wurde konkreter auf das Recht auf eine Kopie pbD eingegangen.

Dem Anspruch auf Kopie pbD Betroffener muss die verantwortliche Stelle durch eine originalgetreue und verständliche Reproduktion der Daten Nachkommen. Das schließt Auszüge aus Dokumenten, ganze Dokumente und Auszüge aus Datenbanken ein.

Das Standard-Datenschutzmodell (SDM) – Version 3.0

Referent Martin Rost (Mitarbeiter beim

ULD Schleswig-Holstein und Autor des Buches

„Das Standard-Datenschutzmodell (SDM): Einführung,

Hintergründe und Kontexte zum Erreichen der Gewährleistungsziele“)

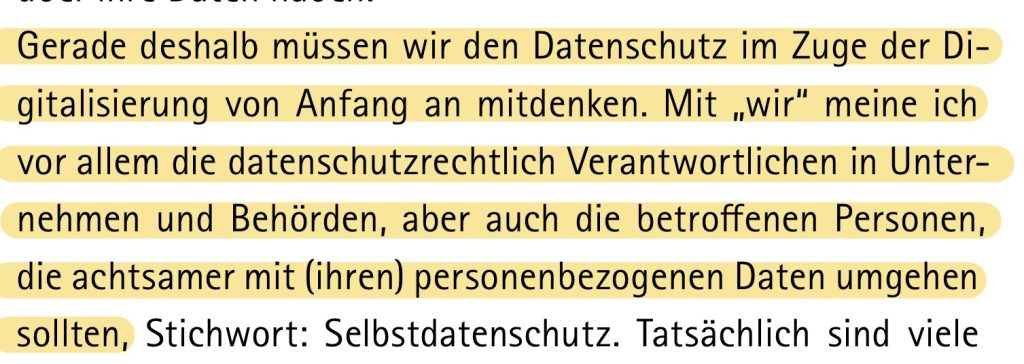

Ich lasse an dieser Stelle mal alle zu fachspezifischen Inhalte weg. Sehr cool fand ich die Einleitung in das Thema. Eine häufig anzutreffende Meinung ist ja, dass es im Datenschutz darum geht, Daten zu schützen. Fachlich etwas näher am Thema seiend führt zu der Annahme (so auch ich bisher), dass Datenschutz immer der Schutz von Menschen ist. Das stimmen sicherlich. Aber Datenschutz meint eben vor allem, Prozesse von Datennutzung so zu gestalten, das möglichst geringe Risiken für Betroffene bestehen. Und damit stehen eben Prozesse im Zentrum aller Überlegungen.

Datenschutzmaßnahmen stellen ein ausgewogenes Verhältnis her zwischen der Organisation der verantwortlichen Stelle mit Mitarbeitern, Dienstleistern, eingesetzter Software, Leistungserbringern, Logistik, Staat mit vielleicht untätiger Politik…

Künstliche Intelligenz im Spannungsfeld des Datenschutzes

Dr. Behrang Raji (Legal Counsel Data Protection)

Ein spannender Redebeitrag zum Thema KI und Datenschutz. Wichtig finde ich den Bezug zu den Vorschlägen aus Schleswig Holstein für eine ChatGPT-Nutzung in Unternehmen und Einrichtungen:

Richtlinien für den Umgang im Unternehmen schaffen.

Die Nutzung privater Accounts für dienstliche Zwecke sollte untersagt werden.

Es sollten keine personenbezogenen Daten für die Prompts genutzt werden.

Es sollten nur Unternehmensinformationen verwendet werden, die bereits öffentlich sind.

Die Nutzung des Dienstes unter Verwendung personenbezogener Daten zum Zweck der Erstellung von Beurteilungen der Persönlichkeit, der Arbeitsleistung sollte verboten werden.

Bei generierten Texten sollte ChatGPT als Quelle angegeben und und zusammen mit den Prompts dokumentiert werden.

Die Ausgaben von ChatGPT sollten immer auf Richtigkeit überprüft werden.

Der Dienst darf nicht genutzt werden, um Entscheidungen über natürliche Personen zu treffen (Art. 22 DSGVO).

Aktuelle Bedrohungen und Entwicklungen in der IT-Landschaft

Mark Semmler (Dipl. Informatiker und IT Security Specialist)

Mark Semmler erlebe ich zum zweiten Mal auf dem Datenschutztag. Und es war wieder ein Erlebnis.

Ich fasse nur einige Punkte seines Vortrages zusammen. In der Gesamtheit kann man dieses Feuer aus Sprache, Fakten und Inhalt nicht wiedergeben.

Ransomware ist immer noch ein Multimilliardengeschäft und weist inzwischen eine starke Diversifizierung auf. Über 100 Gruppen agieren weltweit, wobei etwa 95 % aller Akteuere aus Russland und Weißrussland kommen. Zielgerichtete Angriffe auf kritische Infrastrukturen haben deutlich zugenommen.

Hinzu kommen Fakenews, die auf Twitter und Facebook verbreitet werden. Semmler spricht von A-BC-D-Kriegsführung. Das D steht für „digital“. Das technisches Niveau der Akteure ist niedrig und mittelhoch und immer noch, erstaunlicherweise, erfolgreich.

Dabei ist derKonkurrenzdruck gestiegen. Es geht nur noch darum, schnell Daten von Opfern zu verschlüsseln und Geld zu machen:

Kunde durch eine Backdoor öffnen – in der Breite Kunden unter Kontrolle bekommen – Daten verschlüsseln – Geld fordern.

Der Handlungsdruck auf Seiten der Angreifer bedeutet für Betroffene eine deutlich geringere Reaktionszeit.

Dieser Markt ist immer noch nicht ausgetrocknet. Neu Angriffe erfolgen zunehmend auf kleine und mittlere Unternehmen.

Was fordert Semmler von der Politik? Maßnahmen müssen verpflichtend werden und gesetzlich verankern sein. Lösegeldzahlung müssen unter Strafe gestellt werden. Nur so kann dieser Sumpf trocken gelegt werden. Semmler selbst verhandelt kein Lösegeld mehr. Auslöser für diese Entscheidung war der Ukraine-Krieg.

Fazit

Ein toller, informativer Tag geht zu Ende. Es hat sich gelohnt!